Unsichere Kantonisten

Angelegt Freitag 05 Juli 2024

Ich halte die folgenden 14 Top-Level-Domains für unsicher. Aus diesen Domains werden verstärkt Angriffe auf Internet-Server gestartet, dies ist zumindest meine Beobachtung.

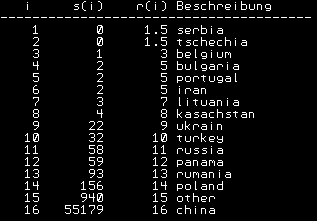

Hacker-Rang nach Land. Den höchsten Wert hat China - s(i) ist die Anzahl der Pakete/Versuche im Messzeitraum

Wer das jeweilige Land in seinem Linux-basierten Computer/Router/Firewall blockieren möchte kann den Link unter dem Landesnamen anklicken und erhält ein Skript, welches seine Firewall (iptables) entsprechend konfiguriert.

In der ersten Zeile wird ein noch leerer ipset erstellt. In den folgenden Zeilen werden Netzwerke zu dem ipset hinzugefügt. Am Schluß wird einen Firewall-Regel definiert, welche sämtliche Pakete aus diesem ipset verwirft (DROP).

ipsets gestatten die Anwendung einer Firewall-Regel auf viele Netzwerke und IP-Adressen.

Voraussetzung ist die Installation von "ipsets" mittels: apt install ipset -y

ru - Russland

ir - Iran

cn - China

tr - Türkei

pa - Panama

cz - Tschechien

pt - Portugal

pl - Polen

lv - Litauen

ro - Rumänien

be - Belgien

rs - Serbien

kz - Kasachstan

ua - Ukraine

Damit das heruntergeladene Skript ausgeführt werden kann, muss es vorher ausführbar gemacht werden: chmod u+x <script.sh> anschließend kann es mit: ./<script.sh> ausgeführt werden. Dies sollte nur einmal geschehen und kann bei längeren Listen eine Minute dauern. Ist ein Fehler aufgetreten, sollte die Firewall auf den Stand vor der Änderung zurückgesetzt werden (z.B. iptables-restore /etc/iptables/rules.v4, wenn vorher ein iptables-save > /etc/iptables/rules.v4 durchgeführt wurde;). Dann kann der angelegte ipset wieder gelöscht werden: ipset destroy deny_land .

Nach Hinzufügen der ipsets durch die jeweiligen Landes-skripts empfiehlt sich die Installation der Persistenz, damit die ipsets einen Neustart überleben. Dies geschieht durch diese Installation:

apt install netfilter-persistent -y

apt install ipset-persistent -y

Dadurch werden neue Dateien unter /etc/iptables erstellt, welche die ipsets und firewall-Regeln (rules) speichern. Die Frage, ob die vorhandenen ipsets und Firewallregeln übernommen werden sollen ist bei der Installation zu bejaen.

Beim nächsten Neustart werden diese Listen eingelesen und den aktiven Regeln des kernel hinzugefügt.

Kommt es zu Änderungen an den ipsets (z.B. durch ipset add...) dann empfiehlt es sich die Datei /etc/iptables/ipsets auf den neuesten Stand zu bringen: ipset save > /etc/iptables/ipsets . Das gleiche gilt bei Änderungen der iptables mittels iptables-save > /etc/iptables/rules.v4 . Auszuführen als root.

Die Listen erheben keinen Anspruch auf Vollständigkeit und sind von Hand erstellt. Die Verwendung erfolgt auf eigene Gefahr!

Literatur: https://malware.expert/howto/ipset-with-iptables/

Weitere Infos finden sich in den man-pages zu ipset (man ipset) und iptables (man iptables).